[Dreamhack] basic_exploitation_000

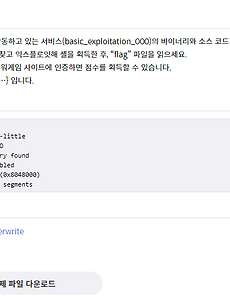

#include #include #include #include void alarm_handler() { puts("TIME OUT"); exit(-1); } void initialize() { setvbuf(stdin, NULL, _IONBF, 0); setvbuf(stdout, NULL, _IONBF, 0); signal(SIGALRM, alarm_handler); alarm(30); } int main(int argc, char *argv[]) { char buf[0x80]; initialize(); printf("buf = (%p)\n", buf); scanf("%141s", buf); return 0; } 위 코드는 문제에서 주어진 코드이다. 취약점은 0x80 바이트 크기의 buf 변수에 sca..

2021. 4. 6.

[Dreamhack] basic_exploitation_000

#include #include #include #include void alarm_handler() { puts("TIME OUT"); exit(-1); } void initialize() { setvbuf(stdin, NULL, _IONBF, 0); setvbuf(stdout, NULL, _IONBF, 0); signal(SIGALRM, alarm_handler); alarm(30); } int main(int argc, char *argv[]) { char buf[0x80]; initialize(); printf("buf = (%p)\n", buf); scanf("%141s", buf); return 0; } 위 코드는 문제에서 주어진 코드이다. 취약점은 0x80 바이트 크기의 buf 변수에 sca..

2021. 4. 6.