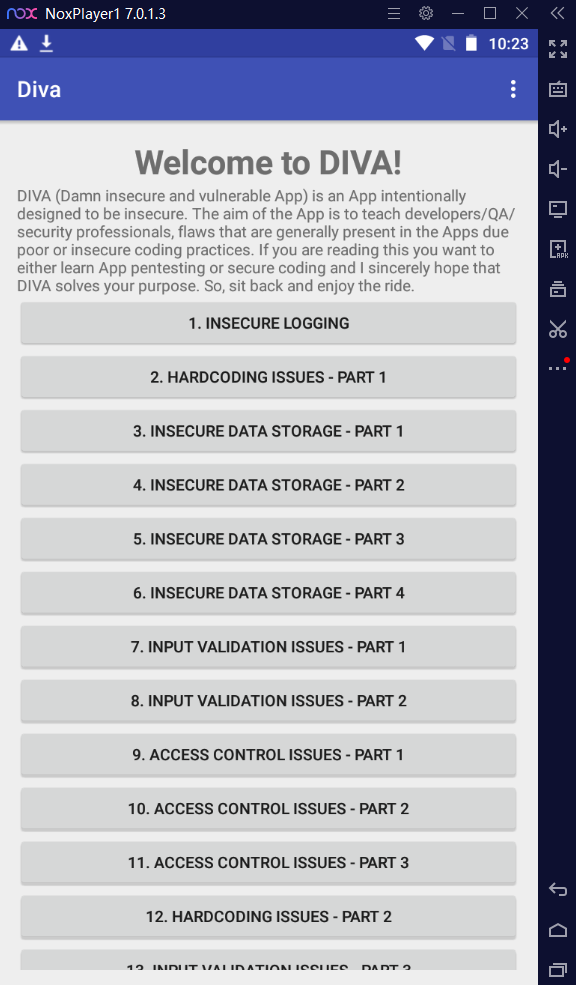

이번 글에서는 diva의 3번 취약점을 분석하겠습니다.

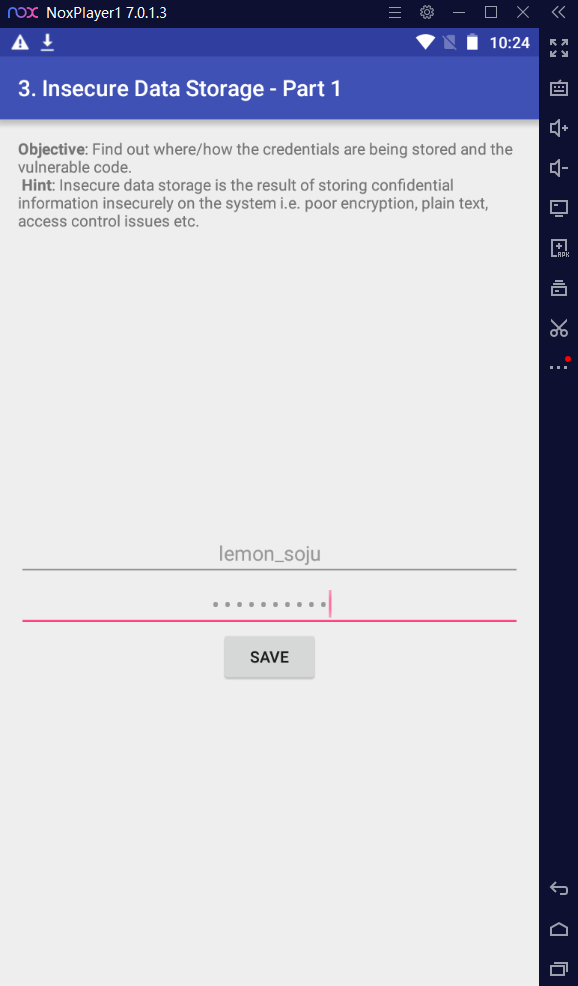

id: lemon_soju, pw: 1q2w3e4r5% 로 설정해줍니다.

다음으로 안드로이드 쉘에서 diva.apk 디렉토리로 이동합니다. 아래와 같이 databases 폴더와 shared_prefs 폴더가 보입니다. databases에는 앱에서 필요한 데이터들이 있습니다. shared_prefs에는 설정파일이 있습니다. 그리고 shared_prefs에는 세션 유지를 위한 데이터들이 들어있기 때문에 중요한 데이터가 있을 가능성이 높습니다.

shared_prefs 디렉토리에 있는 xml 파일을 열람하면 아래와 같이 방금전 입력한 아이디와 패스워드 값이 평문으로 노출됩니다. 대응방안으로는 해당 패스워드 값을 해시를 이용해 암호화해서 xml 파일에 저장하는 방안이 있습니다.

'안드로이드 해킹' 카테고리의 다른 글

| diva.apk 취약점 분석 (1)~(2) (0) | 2021.07.24 |

|---|---|

| APK 파일 디컴파일하기 (0) | 2021.07.24 |

| 안드로이드 내부/외부 저장소 (0) | 2021.07.24 |

| 미래 IoT시대 보안 (0) | 2021.07.24 |

댓글