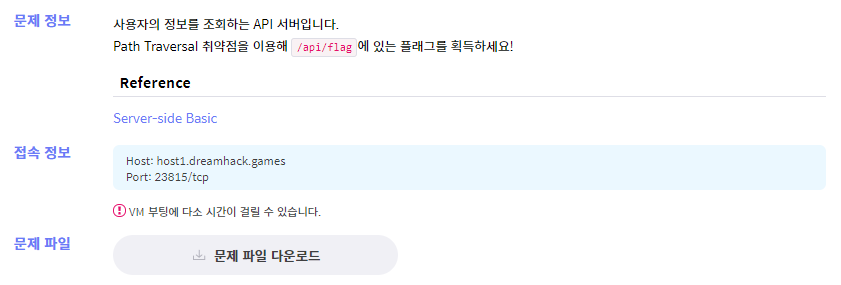

이번 문제는 pathtraversal 기법을 사용해야 한다. pathtraversal 기법이란 ../ 같은 문자를 사용하여 권한이 주어지지 않은 상위 디렉토리로 이동하는 기법을 말합니다. 문제는 아주 간단합니다.

app.py

#!/usr/bin/python3

from flask import Flask, request, render_template, abort

from functools import wraps

import requests

import os, json

users = {

'0': {

'userid': 'guest',

'level': 1,

'password': 'guest'

},

'1': {

'userid': 'admin',

'level': 9999,

'password': 'admin'

}

}

def internal_api(func):

@wraps(func)

def decorated_view(*args, **kwargs):

if request.remote_addr == '127.0.0.1':

return func(*args, **kwargs)

else:

abort(401)

return decorated_view

app = Flask(__name__)

app.secret_key = os.urandom(32)

API_HOST = 'http://127.0.0.1:8000'

try:

FLAG = open('./flag.txt', 'r').read() # Flag is here!!

except:

FLAG = '[**FLAG**]'

@app.route('/')

def index():

return render_template('index.html')

@app.route('/get_info', methods=['GET', 'POST'])

def get_info():

if request.method == 'GET':

return render_template('get_info.html')

elif request.method == 'POST':

userid = request.form.get('userid', '')

info = requests.get(f'{API_HOST}/api/user/{userid}').text

return render_template('get_info.html', info=info)

@app.route('/api')

@internal_api

def api():

return '/user/<uid>, /flag'

@app.route('/api/user/<uid>')

@internal_api

def get_flag(uid):

try:

info = users[uid]

except:

info = {}

return json.dumps(info)

@app.route('/api/flag')

@internal_api

def flag():

return FLAG

application = app # app.run(host='0.0.0.0', port=8000)

# Dockerfile

# ENTRYPOINT ["uwsgi", "--socket", "0.0.0.0:8000", "--protocol=http", "--threads", "4", "--wsgi-file", "app.py"]

페이지는 /get_info 페이지 하나가 존재합니다. 플래그가 위치하는 곳은 /api/flag 하지만 api에 접근하기 위해선 로컬 호스트로 접근해야 하므로 /get_info를 통해 접근할 수 밖에 없습니다. get_info에서 접근할 수 있는 곳은 다음과 같습니다. info = requests.get(f'{API_HOST}/api/user/{userid}').text

userid에는 입력한 값이 들어가게 되는데 path traversal를 이용하여 ../flag를 대입하면 /api/flag 페이지에 접근할 수 있습니다.

하지만 패킷에서는 userid에 undifined으로 수정되어 전송되므로 버프 스위트를 통해 다시 userid를 ../flag로 수정해서 forward 합니다.

'웹 해킹 > 드림핵' 카테고리의 다른 글

| [Dreamhack] Mango (0) | 2021.07.18 |

|---|---|

| [Dreamhack] php-1 (0) | 2021.07.16 |

| [Dreamhack] proxy-1 (0) | 2021.07.16 |

| [Dreamhack] csrf-1 (0) | 2021.07.15 |

| [Dreamhack] xss-1 (0) | 2021.07.15 |

댓글